반응형

소프트웨어 구축

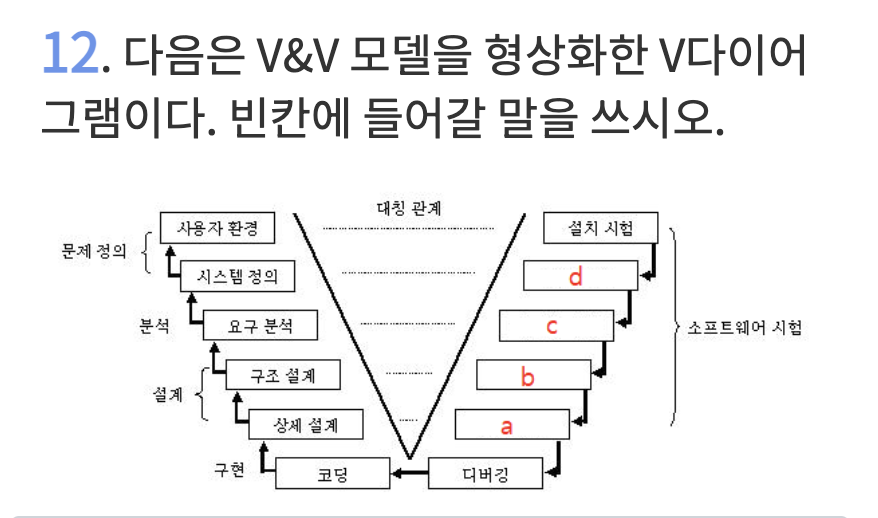

소프트웨어 생명주기(V-모델)

답:

a. 단위 테스트

b. 통합 테스트

c. 시스템 테스트

d. 인수 테스트

해설:

- 단위 테스트 (Unit Test) : 최소 단위(모듈/컴포넌트) 기반 테스트

ex. 인터페이스 테스트, 자료구조 테스트, 수행경로 테스트

- 통합 테스트 (Integration Test) : 단위 테스트 후 모듈을 통합하는 과정에서 발생하는 오류 및 결함을 찾는 테스트 기법

ex. 하향식 테스트, 상향식 테스트

- 시스템 테스트 (System Test) : 개발된 SW의 컴퓨터 시스템 내 작용여부 점검, 실제 사용 환경과 유사한 테스트 환경

ex. 블랙박스 테스트, 화이트박스 테스트

- 인수 테스트 (Acceptance Test) : 사용자의 요구사항 충족 여부 확인

ex. 알파 테스트, 베타 테스트

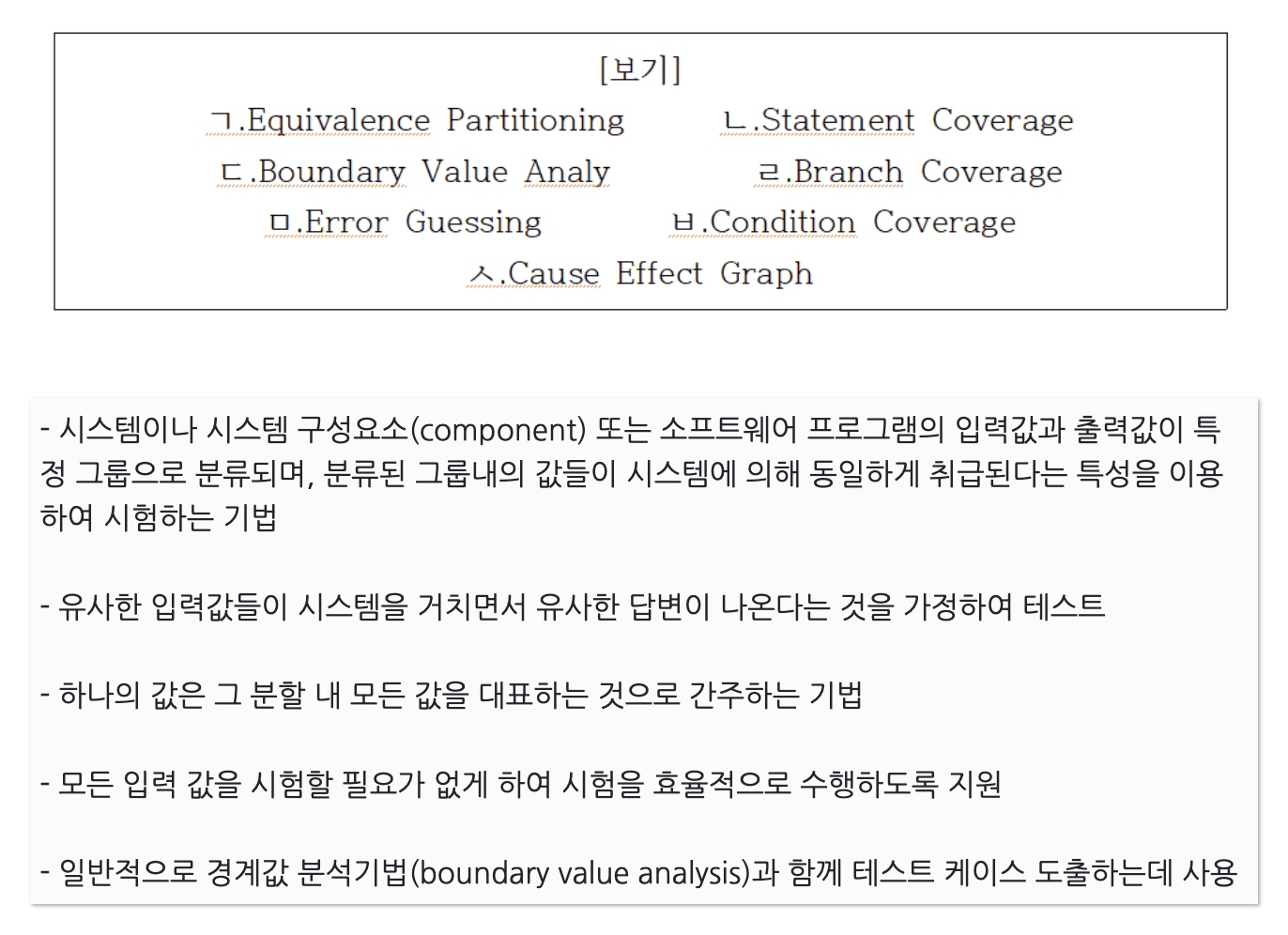

테스트 기법

답:

ㄱ. Eauivalence Partitioning(동등 분할)

해설:

<화이트박스 테스트 유형>

ㄴ. Statement Coverage (구문 커버리지, 문장 커버리지)

프로그램 내의 명령문을 적어도 한 번 수행하는 커버리지

조건문 결과와 관계없이 구문 실행 개수로 계산

ㄹ. Branch Coverage = Decision Coverage (분기 커버리지, 결정 커버리지, 선택 커버리지)

각 분기의 결정 포인트 내의 '전체' 조건식이 적어도 한번은 참과 거짓의 결과를 수행하는 테스트 커버리지

구문 커버리지를 포함

ㅂ. Condition Coverage

각 분기의 결정 포인트 내의 '각 개별' 조건식이 적어도 한번은 참과 거짓의 결과를 수행하는 테스트 커버리지

구문 커버리지를 포함

<블랙박스 테스트 유형>

ㄱ. Eauivalence Partitioning (동등 분할 테스트)

입력 데이터의 영역을 유사한 도메인별로 유효값 / 무효값 을 그룹핑하여 대푯값 테스트 케이스를 도출하여 테스트하는 기법

=동치 분할 테스트 , 균등 분할 테스트 , 동치 클래스 분해 테스트

ㄷ. Boundary Value Analy (경곗값 분석 테스트, 한곗값 테스트)

등가 분할 후 경곗값 부분에서 오류 발생 확률이 높기 때문에 경곗값을 포함하여 테스트 케이스를 설계하여 테스트하는 기법

최솟값 바로 위, 최대치 바로 아래 등 입력값의 극한 한계를 테스트하는 기법

ㅁ. Error Guessing (오류 추정 테스트)

개발자가 범할 수 있는 실수를 추정하고 이에 따른 결함이 검출되도록 테스트 케이스를 설계하여 테스트하는 기법

특정 테스트 대상이 주어지면 테스터의 경험과 직관을 바탕으로 개발자가 범할 수 있는 실수들을 나열하고, 해당 실수에 따른 결함을 노출하는 테스트로 다른 블랙박스 테스트 기법을 보완할 때 사용하는 기법

ㅅ. Cause Effect Graph(원인-결과 그래프 테스트)

그래프를 활용하여 입력 데이터 간의 관계 및 출력에 미치는 영향을 분석하여 효용성이 높은 테스트 케이스를 선정하여 테스트하는 기법

답:

ㅇ. 조건 커버리지

해설:

조건 - 개별

결정 - 전체

조건/결정 - 개+전

변경 조건/결정 - 향상

다중조건 - 100%

기본경로 - 수행가능한 모든경로

제어흐름 - 그래프형태

답:

1234561 124567

or

1234567 124561

해설:

분기 커버리지를 만족하기 위한 테스팅이므로, 모든 분기점을 최소 한번씩은 실행하는 테스팅 알고리즘을 서술한다.

1234561 (T T) 124567 (F F)

1234567 (T F) 124561 (F T)

답:

1. 테스트 스텁

2. 테스트 드라이버

해설:

하스/상드

하향식 스텁 / 상향식 드라이버

답:

경계값 분석(Boundary Value Analysis)

애플리케이션 테스트

답:

회귀(Regression)

해설:

<목적 기반 테스트>

- 회복 (Recovery) : 시스템에 인위적 결함 부여 후 정상으로 회복되는 과정 확인

- 안전 (Sequrity) : 외부 불법 침입으로부터 시스템을 보호할 수 있는지 확인

- 강도 (Stress) : 과부하 시 SW 정상 구동 여부 확인

- 성능 (Performance) : 실시간 성능 및 전체적인 효율성 진단 (응답 시간, 업무 처리량)

- 구조 (Structure) : SW 내부 논리적 경로 및 소스 코드 복잡도 평가

- 회귀 (Regression) : SW 내 변경 또는 수정된 코드에 새로운 결함이 없음을 확인

- 병행 (Parallel) : 변경 및 기존 SW에 동일한 데이터 입력 후 결과 비교

UML

답:

패키지 다이어그램

해설:

패키지 다이어그램 :

시스템의 서로 다른 패키지들 사이의 의존 관계를 표현하기 위한 다이어그램

구성 요소 :

- 패키지 : 요소들을 그룹으로 조직하기 위한 요소

- 의존관계

- 하나의 패키지가 다른 패키지를 사용하는 관계

- 의존성의 성질을 나타내기 위해 스테레오 타입을 붙일 수 있음

- 스테레오 타입에는 <<import>>, <<access>>가 있음

- 표기법은 아래 이미지와 같다.

답:

1. 관계

2. 클래스

3. 인터페이스

해설:

UML 구성요소: 사물, 관계, 다이어그램

운영체제

프로세스 스케쥴링

답:

A. RR(Round-Robin)

B. SJF (Shortest Job First)

C. FJFS (First Job First Start)

D. SRT(Shortest Remain Time)

해설:

1. 비선점 스케줄링 : 이미 할당하면 못 뺏음

- FCFS(First Come First Service) : 먼저 온 순서대로

- SJF(Shortest Job First) : 짧은 작업 순서대로

- 우선순위(Priority) - 비선점 : 우선순위 지정, 우선순위 높은 순, 뺏을 수 없음

2. 선점 스케줄링 : 할당해도 뺏을 수 있음

- SRT(Shortest Remaining Time) : SJF의 선점 버전. 도중에 실행 시간이 짧은 작업이 들어오면 바꿈

- Round Robin : FCFS에 타임 퀀텀 추가 버전. 일정 시간 실행하고 맨 뒤로 감

- 다단계 큐 : 큐마다 규칙이 다름, 작업의 큐 간 이동 불가

(ex. 사용자와 직접 상호작용하는 프로세스 큐에는 응답 시간을 줄이기 위해 Round Robin,

백그라운드 프로세스 큐에는 응답 시간이 의미없기 때문에 FCFS)

- 다단계 피드백 큐 : 다단계 큐 + Aging 기법, 우선순위 변동 시 작업의 큐 간 이동 가능

- 우선순위(Priority) - 선점 : 우선순위 지정, 우선순위 높은 순, 뺏을 수 있음

네트워크

네트워크 프로토콜

답:

ATM(Asynchronous Transfer Model)

해설:

<데이터 링크 계층 프로토콜>

- ATM(Asynchronous Transfer Model)

정보 전달의 기본 단위를 53바이트 셀 단위로 전달하는 비동기식 다중화 방식의 패킷형 전송 기술

- 프레임 릴레이(Frame Relay)

프로토콜 처리를 간략화하여 단순히 데이터 프레임들의 중계(Relay) 기능과 다중화 기능만 수행함으로써 데이터 처리속도의 향상 및 전송지연을 감소시킨 고속의 데이터 전송 기술

- PPP(Point-to-Point Protocol)

네트워크 분야에서 두 통신 노드 간의 직접적인 연결을 위해 일반적으로 사용되는 데이터 링크 프로토콜

- HDLC(High-level Data Link Control)

점대점 방식이나 다중방식의 통신에 사용되는 ISO에서 표준화한 동기식 비트 중심의 데이터 링크 프로토콜

답:

ICMP

해설:

- ICMP (Internet Control Message Protocol)

IP와 함께 통신 간 오류 처리와 전송 경로 변경 등 제어 메시지 관리

HDLC

답:

1. ㄷ 정보

2. ㄴ 감독

3. ㅂ 비번호

4. ㅊ 비동기 균형

5. ㅋ 비동기 응답

해설:

<HDLC 프레임 종류>

- ㄷ. 정보 프레임

(제어부가 0으로 시작) 사용자 데이터 및 일부 제어 정보의 전달

① Seq(송신용 순서번호) / ② Next(응답용 순서번호) / ③ P/F(주국 컴퓨터가 종국 컴퓨터의 데이터 전송 허용) 구성

- ㄴ. 감독 프레임

(제어부가 10으로 시작)

확인 응답, 데이터링크의 흐름 제어, 오류 제어 용도

전송 목적이 아니라 Seq 값 필요 없음 (Next만 존재)

2비트로 구성되어 4가지 Type(0~3)으로 구성

- ㅂ. 비번호 프레임

(제어부가 11로 시작)

순서가 없는 프레임 / 링크의 동작 모드 설정 및 관리

2비트 Type + 3비트 Modifier = 총 5비트 구성

<HDLC 전송 모드>

- 정규 응답 모드 : NRM (Normal Response Mode)

주국과 종국의 관계 (불균형) → 종국에서 데이터 전송 시 주국 허락 필요

- ㅊ. 비동기 균형 모드 : ABM (Asynchronous Balanced Mode)

대등한 혼합국 간의 관계 (균형) → 양쪽에서 명령과 응답 모두 전송 가능

- ㅋ. 비동기 응답 모드 : ARM (Asynchronous Response Mode)

불균형 모드 / 종국이 주국의 허락 없이 데이터 전송 및 송신 가능하나 제어 기능은 주국만 허용

패킷 교환 방식

답:

가상회선, 데이터그램

해설:

가상 회선 : 다량 데이터

데이터그램 : 짧은 패킷

라우팅

답:

1. IGP

2. EGP

3. OSPF

4. BGP

해설:

- IGP(Interior Gateway Protocol) : 동일 그룹 내 라우팅 정보를 교환할 때 사용하는 프로토콜

- EGP(Exterior Gateway routing Protocol) : 다른 그룹과 라우팅 정보를 교환하는 프로토콜

- OSPF(Open Shortest Path First) : IP 네트워크를 위해 개발되고 SPF(Shortest Path First) 알고리즘을 기반으로 하는 링크 상태 라우팅 프로토콜

- BGP(Border Gateway Protocol) 서로 다른 조직의 네트워크를 연결할 때 사용하는 라우팅 프로토콜

VPN 관련 프로토콜

답:

L2TP

해설:

- L2FP (Layer 2 Forwarding Protocol)

Cisco사에서 개발 / UDP 사용

- PPTP (Point-to-Point Tunneling Protocol)

MS사 개발 / 일 대 일 통신 지원

- L2TP (Layer 2 Tunneling Protocol)\

.L2FP와 PPTP의 기능 결합

서버 접근 통제

답:

1. MAC

2. RBAC

3. DAC

해설:

<서버 접근 통제 유형>

- DAC(Discretionary Access Control, 임의적 접근 통제)

주체나 그룹의 신분(=신원)에 근거하여 객체에 대한 접근을 제한하는 방법

신분 기반(Identity-Based) 접근통제 정책

DAC에서 사용자는 자원과 관련된 ACL(Access Control List)이 수정됨으로써 자원에 대한 권한을 부여

- MAC(Mandatory Access Control, 강제적 접근 통제)

객체에 포함된 정보의 허용등급과 접근 정보에 대하여 주체가 갖는 접근 허가 권한에 근거하여 객체에 대한 접근을 제한하는 방법

규칙 기반(Rule-Based) 접근 통제 정책

- RBAC(Role Based Access Control, 역할 시반 접근 통제)

중앙 관리자가 사용자와 시스템의 상호 관계를 통제하며 조직 내 맡은 역할(Role)에 기초하여 자원에 대한 접근을 제한하는 방법

RBAC에서 자원에 대한 접근은 사용자에게 할당된 역할에 기반

관리자는 사용자에게 특정한 권리와 권한이 정의된 역할을 할당

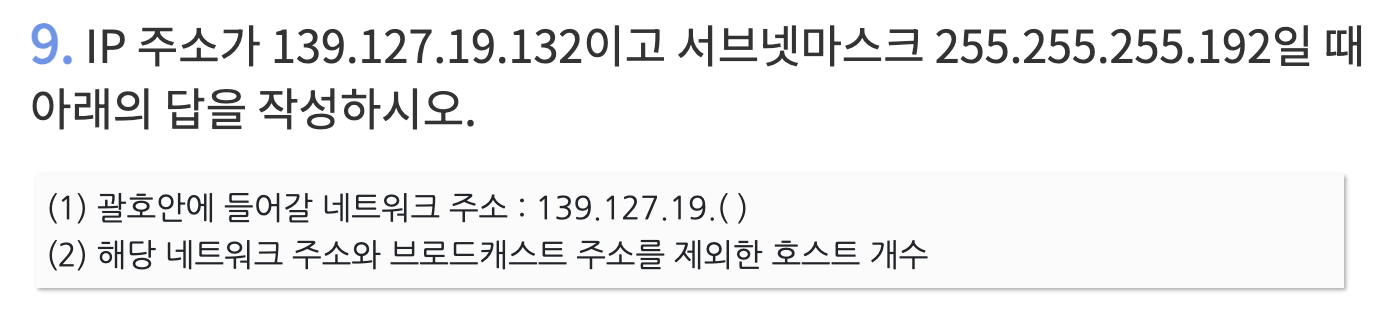

IP 주소 체계

답:

1. 128

2. 62

해설:

< 1. 네트워크주소 구하기 >

문제에서 IP주소 139.127.19.132 -> 10001011.01111111.00010011.100000100

서브넷마스크 255.255.255.192 -> 11111111.11111111.11111111.11000000

네트워크 주소 = IP주소 + 서브넷 마스크의 AND연산으로 결정된다.

10001011.01111111.00010011.100000000 -> 139.127.19.128 (1번 정답)

< 2. 호스트 개수 구하기 >

-> 이 서브넷마스크의 이진법을 보면 1이 총 26개다.

이는 139.127.19.132/26으로 표현할 수 있으며 1이 26개가 연속됨과 동시에 26bit를 사용한다는 뜻이다.

이 네트워크IP가 가질 수 있는 총 호스트의 개수는

255.255.255.192 -> 11111111.11111111.11111111.11000000 의 경우의 수와 같다.

139.127.19.132/26 는 26비트를 사용하므로 맨 뒷부분 [11000000]에서 11까지는고정이다.

뒤의 000000 은 000001, 000010, 000100, 001000 … 011111, 111111까지이며, 총 64개다.

128을 시작으로 64개를 사용할 수 있으므로 139.127.19.[128 ~ 191]까지 할당할 수 있다.

(호스트 개수 = 2^n - 2 (n=0의개수)라고 외우자)

이때 맨 앞의 128은 네트워크주소, 맨 뒤의 191은 브로드캐스트 주소이다.

이 두 항목은 호스트주소로 사용할 수 없기때문에 둘을 뺀 나머지는 64 - 2 = 62개가 된다. (2번 답)

답:

192.168.1.128

해설:

192.168.1.0/24 네트워크를 FLSM 방식을 이용하여 3개의 subnet으로 나누고,

두 번째 subnet의 브로드캐스트 IP 주소를 계 산하려면 다음과 같이 순차적으로 계산해야 한다 .

10 진수 192.168.1.0 -> 2 진수 11000000.10101000.00000001.00000000

1. 서브넷을 위한 bit 수 결정

- Host ID의 상위 n개의 bit를 이용하여 20개의 서브넷으로 분할한다.

- 서브넷 개수 : 3개의 subnet 나누기 때문에 2^n>=3를 만족하는 n은 2 가 된다

- n0| 2 이면 서브넷 마스크 중 25번째 비트 ~ 26번째 비트(2비트)는 subnet을 위해 사용한다 .

2. 서브넷 ID를 변경하여 유효 서브넷 ID 계산 •

- 서브넷 ID를 2 진수로 모두 0이 채워진 값부터 모두 1이 채워진 값까지 1씩 증가시킨다

3. 호스트 ID를 변경하여 사용 가능한 IP 주소를 계산

1 번째 서브넷 11000000.10101000.00000001.00000000

2 번째 서브넷 11000000.10101000.00000001.01000000

3번째 서브넷 11000000.10101000.00000001.10000000

호스트 ID를 2진수로 모두 0이 채워진 값은 네트워크 주소이고, 모두 10| 채워진 값은 브로드캐스트 주소이다 .

(단 , IP Subnet Zero일 경우 모두 0 으로 채워진 값을 사용할 수 있다 . )

호스트 ID를 2진수로 모두 0이 채워진 값에서 1 큰 값부터 ~ 모두 10| 채워진 값에서 1작은 값까지 1씩 증가시킨다

2번째 서브넷은 11000000.10101000.00000001.01000000이고

여기에서 호스트 ID 부분을 모두 1로 채운 값이 브로드캐스트 주소가 된다.

11000000.10101000.00000001.01111111 을 10진수로 바꾸면 192.168.1.127이다.

.

답:

ㅇ. OAuth

해설:

OAuth는 인증을 위한 오픈 스탠다드 프로토콜입니다.

이 프로토콜은 사용자가 비밀번호를 공유하지 않고도, 서드 파티 애플리케이션에 자신의 계정 정보를 제공할 수 있게 해줍니다.

이는 "액세스 토큰"이라는 것을 사용하여 이루어집니다.

이 토큰은 사용자 대신 서드 파티 애플리케이션이 특정 리소스에 접근할 수 있게 해주는 역할을 합니다.

리눅스/유닉스 운영체제의 파일 접근 권한 관리

답:

chmod 751

해설:

chmod 명령은 기존 파일 또는 디렉토리에 대한 접근 권한을 변경할 때 사용한다.

- 사용자 : 읽기(4)/쓰기(2)/실행(1) = 4 + 2 + 1 = 7

- 그룹 : 읽기/실행 = 4 + 1

- 그 외 : 실행 = 1

오류 검출

답:

1. hamming

2. FEC

3. BEC

4. parity

5. CRC

해설:

EAC: 이메일 어카운트 침해

FEC : 전진오류수정 / 수신측이 알아서 오류수정

BEC : 후진오류수정 / 수신측이 송신측에 오류수정요청 / ARQ 실행 / 비즈니스 이메일 침해의 약자로도 쓰임

CRC : 순환 중복 검사 / 중복 오류 검출

VRC Parity : 비트 검사로 오류 검출

Hamming : 해밍코드로 오류 검출 후 수신측이 정정

PDS(personal data store) : 개인 데이터 저장소

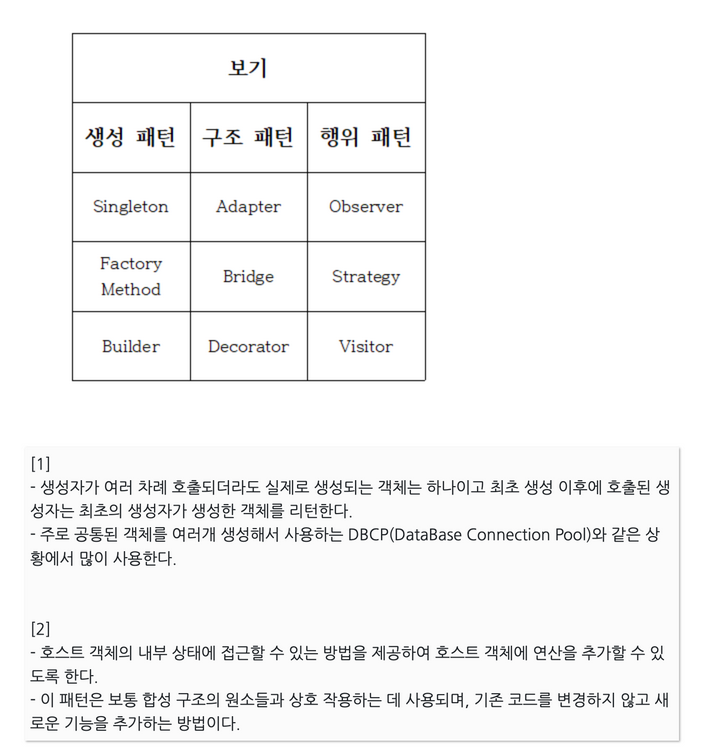

디자인 패턴

답:

1. Singleton

2. Visitor

해설:

<생성 패턴>

- Abstract Factory : 구체적인 클래스에 의존하지 않고, 서로 연관되거나 의존적인 객체들이 조합된 인터페이스 제공

- Builder : 객체 생성 단계를 캡슐화/분리하여 객체를 조립하여 생성 → 동일한 객체 생성 절차에서 서로 다른 표현 결과를 제공

- Factory Method : 상위클래스에서 객체 생성 인터페이스를 정의하지만, 인스턴스를 만드는 클래스는 서브 클래스에서 결정하도록 분리

- Prototype : 원본/원형 객체를 복제하는 방식으로 객체를 생성

- Singleton : 클래스에서 하나의 객체만 생성 가능하며, 해당 객체를 어디서든 참조할 수 있지만 여러 프로세스가 동시에 참조는 불가

<구조 패턴>

- Adaptor : 비호환 인터페이스에 호환성 부여하도록 변환

- Bridge : 구현부에서 추상층을 분리 후 각자 독립적으로 변형/확장 가능

- Composite : 트리 구조로 부분/전체 계층 표현, 복합/단일 객체를 구분없이 사용

- Decorator : 상속 사용없이 객체 간 결합을 통해 객체 기능을 동적으로 추가/확장

- Facade : 상위에 인터페이스 구성하여 서브클래스의 기능을 복잡하게 표현하지 않고 단순한 인터페이스로 구현

- Flyweight : 인스턴스를 공유하여 메모리 절약 (클래스 경량화)

- Proxy : 접근이 힘든 객체를 연결하는 인터페이스 역할 (대리 객체 수행)

<행위 패턴>

- Chain of Responsibility : 처리가능한 객체가 둘 이상 존재하여 한 객체 내 처리 불가 시 다음 객체로 이관

- Command : 요청 명령어들을 추상/구체 클래스로 분리 후 단순화/캡슐화

- Interpreter : 언어에 문법 표현 정의

- Iterator : 접근이 빈번한 객체에 대해 동일 인터페이스 사용

- Mediator : 객체들간 복잡한 상호작용을 캡슐화하여 객체로 정의 후 중재

- Memento : 객체를 이전의 특정 시점의 상태로 저장하고 복원 (캡슐화 유지)

- Observer : 한 객체 상태 변화 시 상속되어 있는 객체들에 변화 전달

- State : 객체의 상태에 따라 동일한 동작을 다르게 처리

- Strategy : 동일 계열 알고리즘을 개별적으로 캡슐화하여 상호 교환

- Template Method : 여러 클래스에서 공통 사용 메서드를 상위 클래스에서 정의하고, 하위 클래스마다 다르게 구현해야하는 세부 사항를 개별 구현

- Visitor

각 클래스 데이터 구조로부터 처리/연산 기능을 분리하여 별도의 클래스를 만들고, 해당 클래스 메서드가 각 클래스를 돌아다니며 특정 작업을 수행→ 객체 구조 변경 X / 새로운 연산 기능만 추가

답:

Proxy

해설:

객체를 생성하면 생성패턴

객체와 클래스를 조합하면 구조패턴

객체와 클래스의 상호작용은 행위패턴

프록시 패턴 (Proxy Pattern) : 직접 참조하지 않고 중간에 대리인을 거친다

답:

1. Bridge

2. Observer

해설:

- Bridge(브릿지)

기능의 클래스 계층과 구현의 클래스 계층을 연결하고, 구현부에서 추상 계층을 분리하여 추상화된 부분과 실제 구현 부분을 독립적으로 확장할 수 있는 디자인 패턴

- Factory Method(팩토리 메소드)

상위 클래스에서 객체를 생성하는 인터페이스를 정의하고, 하위 클래스에서 인스턴스를 생성하도록 하는 방식

- Visitor(방문자)

각 클래스의 데이터 구조로부터 처리 기능을 분리하여 별도의 클래스를 만들어 놓고 해당 클래스의 메서드가 각 클래스를 돌아다니며 특정 작업을 수행하도록 만드는 패턴

- Observer(옵저버)

어떤 클래스에 변화가 일어났을 때, 이를 감지하여 다른 클래스에 통보해주는 것

형상 관리 도구

답:

CVS, SVN, Git

해설:

형상관리 : 소프트웨어 개발 프로세스 각 단계에서 소프트웨어의 변경점을 체계적으로 관리하는 일련의 활동

CVS(Concurrent Versions System, 동치 분할 시스템) : 서버/클라이언트 구성, 다수의 인원이 동시 버전 관리 가능

SVN(Subversion) : CVS의 단점을 보완하여 만들어진 형상관리도구Git : 소스코드를 여러 개발 PC와 저장소에 분산하여 자장할 수 있음

<소프트웨어 버전 관리 도구>- 공유 폴더(공유 폴더에 복사 )

RCS, SCCS, PVCS, QVCS

- 클라이언트/서버(서버에서 버전 일괄 관리)

CVS, SVN, CVSNT, CMBC

- 분산 저장소(원격→ 지역 저장소)Git, GNU arch, DCVS, Bitkeeper, Bazzar

정보 보안

정보보안 프로토콜

답:

SSH

해설:

- SSH(Secure SHell) : 22, 암호화하여

- telnet : 23, 평문으로

- SSL(Secure Socket Layer)

: 443, https로 시작

- TLS(Transport Layer Security) : 인터넷 커뮤니케이션을 위한 개인 정보와 데이터 무결성을 제공하는 보안 프로토콜, SSL의 개선 버전

- IPSec : 전송 모드 (트래픽 경로 유출 가능) / 터널 모드 (패킷 전체)

- S-HTTP : 웹상에서 네트워크 트래픽을 암호화 / 기존 HTTP의 보안 확장

- TKIP(Temporal Key Integrity Protocol) : 암호 알고리즘의 입력 키 길이를 128비트로 늘림

정보보안 솔루션

답:

템퍼 프루핑(Tamper proofing)

해설:

<정보보안 솔루션>

- 방화벽 (Firewall)

내부→ 외부로 나가는 패킷은 그대로 통과

외부→ 내부로 유입되는 패킷은 인증된 패킷만 통과

- 웹 방화벽 (Web Firewall)

일반 방화벽은 탐지 불가한 SQL 삽입 공격, XSS 등 웹 기반 공격을 방어하는 목적으로 웹 서버에 특화된 방화벽

- 침입 탐지 시스템 (IDS, Intrusion Detection System)

시스템의 비정상적인 사용/오용/남용 등을 실시간 탐지

- 침입 방지 시스템 (IPS, Intrusion Prevention System)

방화벽 + 침입 탐지 시스템, 비정상적 트래픽/패킷을 능동적으로 차단하고 격리

- 데이터 유출 방지 (DLP, Data Loss Prevention)

내부 정보의 외부 유출을 방지, 사내 직원이 사용하는 시스템의 모든 정보 탐지/통제

- VPN (가상 사설 통신망)

공중 네트워크 암호화 기술을 이용하여 사용자가 마치 자신의 전용 회선을 사용하는 것처럼 하게 함

- NAC (Network Access Control)

네트워크에 접속하는 내부 PC의 MAC 주소를 IP 관리 시스템에 등록한 후 일관된 보안 관리 기능을 제공

- ESM (Enterprise Security Management)

상기 보안 솔루션에서 발생한 로그 기록을 통합하여 관리 → 종합적인 보안 관리 체계 수립 가능

- SIEM (Security Information & Event Management)

보안 경고의 실시간 분석 제공

로그 및 이벤트 통합 관리 / 빅데이터 기반 보안 솔루션

- SDP(Software Defined Perimeter)

'블랙 클라우드’라 불림

GIG 네크워크 우선권에 따라 DISA에서 수행한 작업에서 발전

- Sandbox

외부에서 유입된 프로그램이 보호된 영역에서 동작해 시스템 이 부정하게 조작되는 것을 막는 보안 형태

- FDS(Fraud Detection System)

금융거래의 이상 거래 탐지 및 차단

- 템퍼 프루핑 (Tamper Proofing)

SW의 위·변조 시 SW 오작동시켜 악용 방지, 해시함수, 핑거 프린트, 워터마킹 등 보안 요소 생성 후 보호

- Trust Zone

독립적 보안 구역을 따로 두어 중요한 정보를 보호하는 하드웨어 기반의 보안 기술

답:

SIEM

해설:

SIEM(Security Information & Event Management)

보안 경고의 실시간 분석 제공

로그 및 이벤트 통합 관리 / 빅데이터 기반 보안 솔루션

SIM(보안 정보 관리)과 SEM(보안 이벤트 관리)의 기능을 하나의 보안 관리 시스템으로 통합한 솔루션

답:

1. Trust Zone

2. typosquatting

해설:

Trust Zone: 독립적 보안 구역을 따로 두어 중요한 정보를 보호하는 하드웨어 기반의 보안 기술

타이포스쿼팅(Typosquatting) 사용자가 웹 URL 주소를 잘못 입력하는 실수를 악용

답:

VPN(가상 사설망)

해설:

VPN은 가면을 쓰는 것과 같다. 가면을 써서 익명으로 데이터를 보낸다.

공중 네트워크 암호화 기술을 이용하여 사용자가 마치 자신의 전용 회선을 사용하는 것처럼 하게 한다.

정보보안 침해 공격

답:

- 웜

- 트로이 목마

- 바이러스

해설:

- 웜(Worm) : 다른 컴퓨터의 취약점을 이용하여 스스로 전파하거나 메일로 전파되며 스스로를 증식 (독자적으로 실행 가능)

- 바이러스 : 파일, 메모리 영역에 자신을 복제(기생)하는 악성 프로그램 (독자적으로 실행 불가)

- 트로이목마 : 정상적인 프로그램으로 가장하여 숨어 있는 바이러스 (복제 X)

답:

1. 사회 공학

2. 다크 데이터

암호화 알고리즘

답:

- 대칭키 : DES, AED, ARIA, SEED

- 비대칭키 : RSA, ECC

기타 용어

웹 관련 용어

답:

1. HTTP

2. Hypertext

3. HTML

해설:

- HTTP(Hyper Text Transfer Protocol) : WWW 내 HTML 문서 송수신 위한 프로토콜

- Hypertext : 다른 문서/그림으로 이동할 수 있는 연결을 가지고 있는 텍스트

- HTML(Hyper Text Markup Language) : 하이퍼텍스트 및 웹 페이지를 만들 수 있는 마크업 언어

클라우드 서비스

답:

1. Iaas

2. Paas

3. Saas

해설:

- IaaS (Infrastructure as a Service)

- 서비스로서의 인프라

- 개발 및 테스트 환경의 구축 및 제거가 빠르고 유연

- AWS, Azure, GC가 대표적

- 사용자가 컨트롤할 수 있는 범위가 넓음

ex. os, middleware runtime, data, applications

- PaaS (Platform as a Service)

- 서비스로서의 플랫폼

제공업체가 자체 인프라에서 하드웨어와 소프트웨어를 호스팅, Elastic Beanstalk, Heroku, Red Hat OpenShift, 사용자가 컨트롤할 수 있는 범위

ex. Applications, Data

- SaaS (Software as a Service)

- 서비스로서의 소프트웨어

- 모든 애플리케이션은 제공업체가 관리

- 웹 브라우저를 통해 제공

- 사용자는 대시보드 또는 API를 통해 애플리케이션에 연결

- 개별 시스템에 소프트웨어를 설치할 필요가 없음

ex. Dropbox, salesforce, google apps, red hat insights

RAID

답:

RAID-0

해설:

RAID (Redundant Array of Inexpensive Disk)

- 여러 개의 디스크를 한 개의 디스크처럼 관리하는 기술 (서버에 주로 사용)

- 데이터 안정성 높고 복구 용이함, 빠른 전송 속도

- Level값이 클수록 저장장치 높은 신뢰성/효율성

* 스트라이핑- 데이터를 여러 개의 디스크에 분할하여 저장 → 하나라도 손상 시 데이터 복구 불가

* 미러링- 데이터를 2개의 디스크에 동일하게 저장 → 한 쪽 손상 시 다른 쪽 이용하여 복구 가능

RAID 0 : 스트라이핑 방식, 중복 저장 X, 에러검출 X

RAID 1 : 미러링 방식, 중복 저장 O, 높은 신뢰도

RAID 2 : 스트라이핑 방식, 해밍코드 활용 에러 검증

RAID 3 : 스트라이핑 방식, 패리티(8bit)를 에러 검증, 바이트 단위로 데이터 저장

RAID 4 : RAID 3과 동일하나, 데이터를 블록 단위로 나눠 저장

RAID 5 : 스트라이핑 방식 / 패리티 블록을 각 디스크마다 분산 저장

RAID 6 : 스트라이핑 방식 / 패리티 블록을 이중 구조로 구축

IT 용어

답:

SSO

Single Sign On

해설:

SSO : 한 번의 로그인으로 다른 사이트 로그인도 허용하는 시스템

반응형

'자격증 > 정보처리기사' 카테고리의 다른 글

| [정보처리기사] 실기 용어 모음 (0) | 2024.04.26 |

|---|---|

| [정보처리기사] 실기 기출문제 정답 및 해설 모음 - 데이터베이스 (0) | 2024.04.19 |

| [정보처리기사] 실기 기출문제 정답 및 해설 모음 - 프로그래밍 (2) | 2024.04.19 |